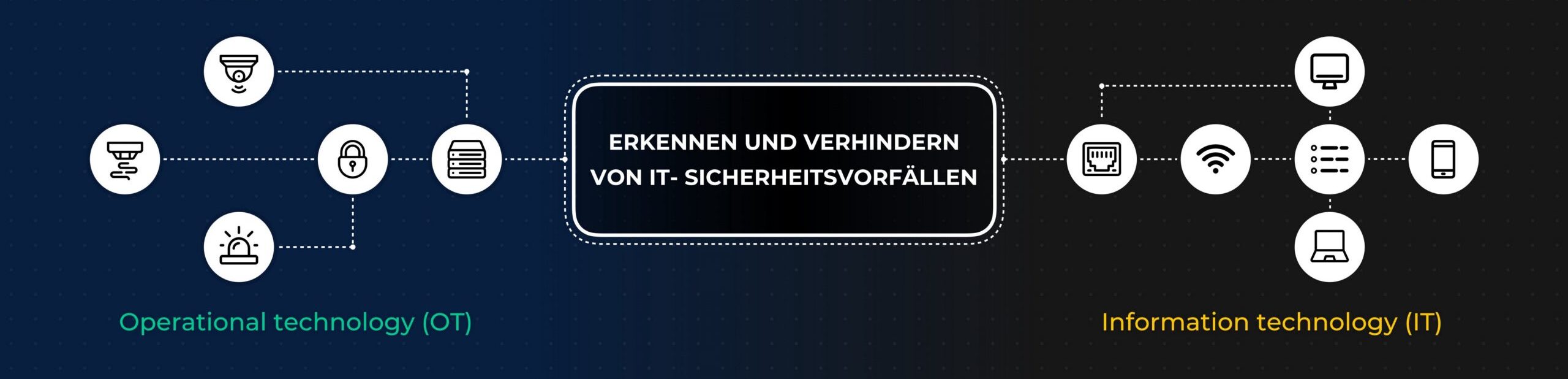

T (Information Technology) und OT (Operational Technology) sind bisher immer losgelöst voneinander betrachtet worden. In friedlicher Koexistenz erledigen sie ihre jeweiligen Aufgaben, doch Anknüpfungspunkte gibt es wenig. In einer zunehmend vernetzten Welt im Zuge von Industrie 4.0 und Internet of Things (IOT) wachsen die beiden Welten allerdings immer mehr zusammen. Erfahren Sie nachfolgend, wie ein gemeinsamer Security Ansatz geschaffen werden kann.

IT versus OT

IT (Informationstechnologie) beschreibt alle Technologien zur Datenverarbeitung mittels Software. Laut Gartner ist Operational Technology (OT) “Hardware und Software, die eine Änderung durch die direkte Überwachung und/oder Kontrolle von physikalischen Geräten, Prozessen und Ereignissen im Unternehmen erkennen oder verursachen.“

Der Bereich OT kann dabei noch in weitere unterschiedliche Bereiche eingeteilt werden. So kann z. B. zwischen den Bereichen Gebäudesteuerung oder -automatisierung (Zutrittskontrolle, Videoüberwachung, Einbruchmeldeanlagen, Brandmeldeanlagen, etc.) oder Produktionsanlagen (Fertigungsstraßen, Abfüllanlagen, etc.) unterschieden werden.

Während in der OT bei dem Thema Sicherheit in erster Linie von Verfügbarkeit gesprochen wird, spricht man in der IT eher von Begriffen wie Vertraulichkeit und Integrität. Aus der unterschiedlichen Schwerpunktsetzung entsteht häufig ein Spannungsfeld bei den definierten Zielen und wie man diese umsetzen möchte.

Darüber hinaus gibt es einen gravierenden Unterschied bei den Planungs- und Lebenszyklen der eingesetzten Technologien. Während in der IT üblicherweise mit einem Planungszyklus von 3–5 Jahren gearbeitet wird, wird in der Gebäudesteuerung oder in Produktionsumgebungen mit einen Lebenszyklus von 10 und deutlich mehr Jahren geplant. Das betrifft auch die eingesetzte Steuerungstechnologie (OT).

IT und OT stellt Unternehmen vor komplexe Security Herausforderungen

Während lange Zeit Bereiche wie Gebäudeautomatisierung oder Produktion (OT) gekapselte Systemlandschaften waren, wachsen diese mit der zunehmenden Digitalisierung immer weiter mit der klassischen Information Technology (IT) zusammen. Die zunehmende Vernetzung der Geräte und Maschinen mit der Infrastruktur und dem Internet erfordert die Konvergenz zwischen IT und OT, besonders im Hinblick auf das Thema IT-Sicherheit. Um Digitalisierungsprojekte erfolgreich umzusetzen, sind nicht nur technische Maßnahmen, sondern auch die Veränderung der Organisationsstruktur und klare Definitionen und Verantwortlichkeiten wichtig.

Wie Sie einen einheitlichen Sicherheitsansatz für IT und OT Infrastrukturen schaffen

Mit einem Security Information and Event Management (SIEM) ist es möglich die beiden Welten mit Blick auf eine ganzheitliche Sicherheitsbetrachtung im Auge zu behalten. Mit einem SIEM ist ein Unternehmen oder eine Organisation in der Lage, Gefährdungen und Angriffe auf ihre IT-Systeme zu entdecken und abwehren zu können, auch wenn technisch keine präventiven Maßnahmen möglich sind. Und das bevor ein Schaden die Geschäftstätigkeit nachhaltig beeinträchtigen oder zum Erliegen bringen kann. Darüber hinaus verbessert ein SIEM im laufenden Betrieb kontinuierlich die Sicherheit, Compliance und Qualität der IT-Systeme. Mithilfe eines SIEMs erfolgt eine ständige, automatisierte Log- und Eventüberwachung der Systeme auf sicherheitsrelevante Vorfälle.

Security Use Cases als Basis für ein erfolgreiches SIEM

Ein wesentlicher Pfeiler eines SIEM sind die Security Use Cases (Sicherheits- oder Risikoszenarien), die mittels einer SIEM Lösung gemonitort werden sollen. Denn so unterschiedlich IT-Infrastrukturen sind, so unterschiedlich sind auch die Compliance-Anforderungen wie auch das Risikomanagement der einzelnen Unternehmen. Dieses bedeutet, dass die Use Cases immer auf die jeweilige Umgebung und Infrastruktur angepasst werden müssen.

Beispiele für Use Cases aus dem IT-Umfeld sind:

- Direktes Auslesen von großen Datenmengen aus einer Datenbank unter Umgehung des Anwendungsservers

Risikobeschreibung: Wenn Benutzer direkt Daten aus einer Datenbank auslesen, ist es möglich, eventuelle Zugriffskontrollen der darüber liegenden Anwendung zu umgehen. Es sollte nur möglich sein, durch die darüber liegende Anwendung Daten unter Berücksichtigung der Rechteverwaltung aus den Datenbanken auszulesen.

- Verdächtige Kommunikation mit bekannten infizierten IP-Adressen

Risikobeschreibung: Wenn ein System versucht eine bekannte, infizierte Malwareadresse aufzurufen, ist davon auszugehen, dass dieser Host durch eine bislang vom Virenscanner nicht erkannte Malware infiziert worden ist.

- Unerwartete Konfigurationsänderung an sicherheitsrelevanten Systemen

Risikobeschreibung: Konfigurationsdateien auf sicherheitsrelevanten Systemen sind eher statisch und werden nur selten und wenn im Rahmen von Change-Request geändert. Änderungen an den Passworteinstellungen oder wichtigen Konfigurationsdateien können auf Kompromittierung des Systems hinweisen und zum Verlust von Daten bzw. der Systemverfügbarkeit führen.

- Nutzung privilegierter Accounts

Risikobeschreibung: privilegierte Accounts besitzen erweiterte Rechte, mit denen einen hohen Schaden an IT- und OT-Systeme verursacht werden kann. Die Nutzung dieser Accounts muss daher kontrolliert werden.

Informationsquelle für ein SIEM können selbstverständlich auch Ereignisse aus der OT sein. Bestimmte Ereignisse oder Kombinationen von Ereignissen können auch hier auf ein Sicherheitsvorfall hinweisen. Im Rahmen einer Risikoanalyse werden, die für ein SIEM zu überwachenden Risikoszenarien entwickelt.

Beispiele für Use Cases aus dem OT Umfeld Gebäudesteuerung/Automatisierung sind:

- Mehrfaches Betreten des Gebäudes/Geländes mit derselben Zutrittskarte ohne das vorher das Gebäude/Gelände mit dieser Zutrittskarte wieder verlassen wird.

Risikobeschreibung: Der mehrfache Zutritt mit derselben Zutrittskarte legt den Verdacht eines Missbrauches nahe. Auf diese Weise ist es möglich, dass unbefugte Personen oder mittlerweile unbefugte, ehemalige Mitarbeiter Zutritt zum Gebäude/Gelände erlangen.

- Mehrfacher Zutrittsversuch von einem ungewöhnlichen Ort

Risikobeschreibung: Ein Mitarbeiter versucht sich Zutritt zu einem Bereich/ Gebäude/ Gelände zu verschaffen, zu dem er eigentlich keinen Zutritt hat. Auch wenn es sich zunächst um einen gescheiterten Versuch handelt, ist es sinnvoll, dem nachzugehen, um evtl. weitere Aktionen der Person nachverfolgen zu können.

- Verstoß gegen das „Mehr-Augen-Prinzip“

Risikobeschreibung: Für Hochsicherheitsbereiche gelten häufig ein 4-Augen oder sogar 6-Augen Prinzip. Dies bedeutet, dass sich in diesen Räumen/Bereichen mindestens zwei bzw. 3 Personen befinden müssen. Wenn eine dieser Personen den Raum/Bereich verlassen und nicht binnen einer bestimmten Zeit zurückkehrt (z. B. 5 Minuten), dann entsteht das Risiko einer unüberwachten Handlung.

- Kontrolle der Datenflüsse.

Risikobeschreibung: Zur Sicherung von proprietären OT-Systemen ist es erforderlich, dass das OT Netz geschützt ist und nur die Kommunikation stattfindet, die für die Produktion erforderlich ist. Erhöhtes Datenaufkommen kann auf eine Anomalie / einen Angriff hindeuten und muss alarmiert werden.

Wird eines dieser Szenarien im SIEM in den gesammelten Daten identifiziert, erfolgt ein Alarm und ein Security Analyst kümmert sich unverzüglich um diesen Vorfall.

Als Erweiterung zur SIEM-Lösung bieten SOAR (Security Orchestration, Automation and Response) Lösungen entscheidende Vorteile für die betriebliche Effizienz. SOAR beschreibt Software und Verfahren, um das Bedrohungs- und Schwachstellenmanagement in einem Unternehmen zu verbessern. Durch Automatisierung und Orchestrierung auf priorisierte Bedrohungen mit hohem Risiko kann mit SOAR entscheidende Zeit gewonnen werden.

Managed Security Services

Für die Auslagerung von IT-Sicherheit (Managed Security Services) sprechen viele Gründe. IT-Landschaften werden immer komplexer, sodass den meisten Unternehmen weder das Know-how noch die personellen Ressourcen zur Verfügung stehen. Zudem werden kosten kalkulierbar, entsprechend wiederkehrende Schulungen sind nicht mehr erforderlich und es bleibt mehr Zeit für Unternehmenswachstum.

Über die ConSecur GmbH

Die ConSecur GmbH, gegründet 1999 mit Sitz in Meppen, ist eine Unternehmensberatung für Informationssicherheit: ConSecur entwickelt, analysiert und realisiert Sicherheitskonzepte für die Informationsverarbeitung. Darüber hinaus bewertet und verbessert ConSecur bestehende Sicherheitskonzepte, schult Anwender und Experten und berät seine Kunden herstellerneutral bei der Auswahl von IT-Sicherheitskomponenten.

Besondere Schwerpunkte von ConSecur sind die Konzeptionierung und der Aufbau von Cyber Defence Centern (CDC) sowie die Etablierung eines Security Information and Event Managements (SIEM). ConSecur betreibt ein eigenes Cyber Defense Center in Bochum und bietet dort Managed SIEM Services für die Kunden an.

Über CoreWillSoft

Im Jahr 2017 wurde CoreWillSoft GmbH gegründet und bringt seitdem passioniert Produkt- und Sicherheitsinnovationen in die Branche der Zutritts- und Betriebstechnologie.

Ihre Unternehmensvision ist es, komplexe Sicherheitslösungen jedem Nutzer unabhängig von Alter und IT-Affinität leicht bedienbar zur Verfügung zu stellen.

Mit dem innovativen SECUSE-Ansatz kann CoreWillSoft Konzepte wie Gebäude-Management, Gewährung des drahtlosen Zugriffs und mobiles Bezahlen vereinfachen und mit nur wenigen Klicks ermöglichen.

CoreWillSoft gewährleistet ein Höchstmaß an Datensicherheit und Datenschutz, indem die biometrischen Anmelde-, Gerätebindungs- und Härtungskonzepte integriert werden und somit die Daten gesichert sind.